Spring Security 如何防止 XSS 攻击

一 引言

在构建基于 Spring 的 Web 应用时,安全性是一个不可忽视的重要议题。跨站脚本攻击(XSS)是网络应用安全中最为常见的攻击类型之一。在本文中,我们将探讨如何利用 Spring Security 的特性来有效预防 XSS 攻击。

二 理解 XSS 攻击

2.1 XSS 攻击的定义

XSS 攻击,即跨站脚本攻击(Cross-Site Scripting),是一种常见的网络攻击手段,攻击者通过在用户浏览的网页中注入恶意脚本,从而控制用户的浏览器进行非法操作。根据存储方式,XSS 攻击可分为两类:

-

反射型XSS(Reflected XSS):用户提交的不可信数据被 Web 应用即时响应回显,增加了不可信内容到页面中,浏览器会执行这些代码。 -

存储型XSS(Stored XSS):攻击者的输入被 Web 服务器存储,随后任何访问者都可能执行该恶意代码。

举个栗子:

假设一个在线商城网站允许用户在产品页面留下评论。攻击者张三发现了这个功能可以被用于 XSS 攻击,他决定利用这个漏洞。

-

反射型XSS攻击案例:张三在评论框中输入以下内容作为他的“评论”:

<script>alert('XSS Attack!');</script>

当其他用户查看这个评论时,由于网站没有对用户输入进行适当的过滤和转义,页面会执行这段脚本,弹出一个警告框。

-

存储型 XSS 攻击案例:如果网站将张三的评论存储在数据库中,并且在未来对所有查看该产品的用户都显示这条评论,那么这就成了一个存储型 XSS 攻击。这意味着任何访问该页面的用户都会受到 XSS 攻击的影响。

2.2 防御策略

防御 XSS 攻击的核心策略是对用户输入进行净化。在 Spring Web 应用中,用户的输入即 HTTP 请求,我们需要检查并清除可能被服务器或浏览器执行的内容。

一般来说我们可以采取以下措施:

-

输入验证: 对所有用户输入进行验证,确保只接受预期的数据格式。 -

输出编码: 当将用户输入作为页面内容输出时,必须进行适当的编码处理,以防止脚本执行。 -

使用安全框架: 利用 Spring Security 等安全框架提供的工具和配置,增强应用的安全性。

三 增强 XSS 防护

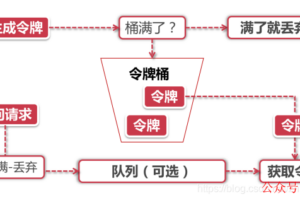

Spring Security 默认提供了多种安全相关的 HTTP 头,其中包括 X-XSS-Protection 头。这个头指示浏览器阻止看似 XSS 的尝试。为了激活这个特性,我们需要在 Spring Security 的配置类中配置 XSS 支持。

此外,内容安全策略(CSP)提供了另一层安全防护,帮助减轻 XSS 和数据注入攻击的风险。通过配置应用返回 Content-Security-Policy 头,我们可以启用 CSP:

@Configuration

public class SecurityConf {

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http.headers(headers ->

headers.xssProtection(xss ->

xss.headerValue(XXssProtectionHeaderWriter.HeaderValue.ENABLED_MODE_BLOCK)

).contentSecurityPolicy(CSP -> CSP.policyDirectives("script-src 'self'"))

);

return http.build();

}

}

四 结语

通过本文,我们学习了如何利用 Spring Security 中的 xssProtection 特性来预防 XSS 攻击。在 Spring Security 中,类似的防护机制非常多,在我最近的 Spring Security6 视频教程的第九章中,我和大家详细介绍了可能存在的网络攻击以及 Spring Security 的应对之法,这些自带的防护机制可以让我们的系统足够安全。

微信赞赏

微信赞赏 支付宝扫码领红包

支付宝扫码领红包